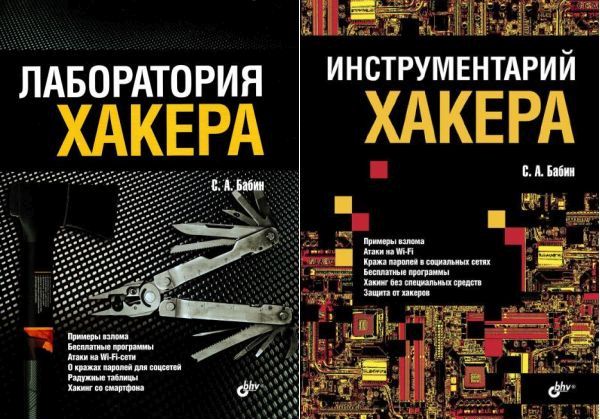

Инструментарий хакера. Лаборатория хакера / Сергей Бабин (PDF)

Рассмотрены методы и средства хакерства с целью понимания и применения соответствующих принципов противодействия им. В виде очерков описаны познавательные эксперименты, которые может выполнить в домашних условиях каждый желающий, начиная со старшеклассника и студента. Используемые программы, как правило, бесплатны. Теории дан минимум, зато книга насыщена практическими приемами по разнообразным темам. Описан ряд способов перехвата паролей, взлома Wi-Fi-сетей, дальнейшие действия злоумышленника после проникновения в локальную сеть жертвы. Рассказано о шифровании данных, способах сохранения инкогнито в Интернете, методах взлома паролей из базы Active Directory. Много внимания уделено изучению хакинга с использованием смартфонов. Подробно рассмотрены практические методы генерации и использования радужных таблиц. За счет подробного описания настроек, качественной визуализации материала, преобладания ориентированности на Windows-системы (для примеров с UNIX подробно описывается каждый шаг), книга интересна и понятна любому пользователю персонального компьютера: от начинающего до профессионала.

Автор: Сергей Бабин

Язык: рус

Жанр: Компьютерная литература, компьютерная безопасность, справочник

Формат: PDF